Протоколы и системы передачи данных IoT

| Õpikeskkond: | TalTech Moodle |

| Kursus: | Arukate süsteemide elementide projekteerimine ja väljatöötamine (Virumaa) |

| Raamat: | Протоколы и системы передачи данных IoT |

| Printija: | Külaliskasutaja |

| Kuupäev: | esmaspäev, 23. veebruar 2026, 05.59 AM |

Kirjeldus

Содержит базовую информацию о протоколах IoT, о принципах выбора технологии передачи данных и безопасности Интернета вещей.

1. Базовые понятия IoT

Интернет вещей (Internet of Things, далее IoT) - быстро развивающаяся область, включающая в себя различные технологии. Устройства IoT – это сочетание информационных технологий (IT) и операционных технологий (OT). Первое понятие относится к категории автоматизации бизнес-процессов (близкое понятие из прошлого – АСУ), второе понятие – к автоматизации промышленных процессов (АСУТП).

ИТ объединяют компьютеры, системы хранения данных и сети с процессами создания, обработки, хранения, обеспечения безопасности и обмена любыми формами электронных данных. ОT— это тоже комплекс аппаратного и программного обеспечения, но предназначенного для контроля и управления физическими процессами.

В последние годы, под влиянием ряда факторов, в том сенсорной революции, развития сетевых технологий, облачных вычислений, аналитики больших данных и других современных трендов начался процесс конвергенции (IT/OT convergence), объединяющий два подхода – ориентацию на данные и ориентацию на события в физическом мире.

Киберфизические системы (Cyber-Physical-System) — это системы, состоящие из различных природных объектов, искусственных подсистем и управляющих контроллеров, позволяющих представить такое образование как единое целое. В CPS обеспечивается тесная связь и координация между вычислительными и физическими ресурсами. Область действия CPS распространяется на робототехнику, транспорт, энергетику, управление промышленными процессами и крупными инфраструктурами. Социальные киберфизические системы Cyber-Physical-Social Systems (CPSS) объединяют физический, кибернетический и социальный миры, обеспечивают взаимодействие между ними в реальном времени.

Процесс объединения ИТ и OT чрезвычайно сложен, он обсуждается на разных уровнях, в первую очередь в диалоге между двумя крупнейшими комитетами по стандартизации International Society for Automation (ISA) и Industrial Internet Consortium (IIC).

В 1999 году Кевин Эштон впервые предложил использовать термин термин Internet of Things, хотя само понятие Internet of Things до сих пор трактуется неоднозначно. Используется также и понятие Web of Things, которое более точно отражает идеологию этого направления. В консорциуме W3C разрабатываются стандарты направления, которые усложняются большим разнообразием используемых устройств.

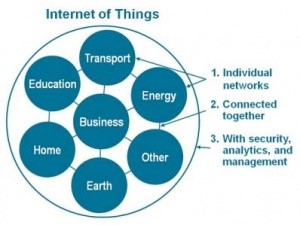

Интернет вещей состоит из слабо связанных между собою разрозненных сетей, каждая из которых была развернута для решения своих специфических задач. По мере развития Интернета вещей эти и многие другие сети будут подключаться друг к другу и приобретать все более широкие возможности в сфере безопасности, аналитики и управления.

Интернет вещей (Internet of Things, IоT) - концепция, которая предполагает более широкое применение технологии M2M (machine-to-machine). Сегмент M2M во многом является основой концепции IoT, а на начальном этапе развития IoT был фактически синонимом M2M.

Перспективные области развития IоT:

· Телекоммуникации

o операторы связи, предоставляющие базовую инфраструктуру для подключения IoT-сервисов;

o поставщики коммуникаций, которые запускают IoT-сервисы и управляют ими;

o сервис-провайдеры, предоставляющие сервисные платформы для разработчиков IoT-систем;

o разработчики сервисов, которые сами по себе становятся поставщиками услуг в области Интернета вещей.

· Умный дом

· Умный транспорт

· Торговля и финансовые услуги

· IIoT

Существуют технологические проблемы, связанные с IoT: Дефицит адресов, что, возможно, приведет к более быстрому внедрению IPv6, решение проблемы питания датчиков и сложность стандартизации.

В 1990 выпускник MIT, один из отцов протокола TCP/IP, Джон Ромки создал первую в Мире интернет-вещь. Он подключил к сети свой тостер. А в 2008-2009 произошел переход от «Интернета людей» к «Интернету вещей», т.е. количество подключенных к сети предметов превысило количество людей.

2. Сети IoT

2.1 Введение

Для задач IoT используются беспроводные технологии, такие, как традиционные Wi-Fi и Bluetooth, и специализированные решения, основанные на mesh-сетях, такие как Zig-Bee, Z-Wave, EnOcean, территориально распределенный LoRa, технологии, основанные на сотовой связи: LTE-M, NB LTE-M и NB-IOT, и другие.

В промышленных сетях передачи данных и IIoT сетях распространены проводные среды и специализированные протоколы связи, использующие, как правило, специальное оборудование, например: Modbus, PROFIBUS (Siemens), CAN, HART, и другие, наряду с традиционным Ethernet.

Для промышленных сетей передача информации в облако сейчас реализуется значительно реже, чем использование облачных технологий для бытовых устройств, поэтому далее мы будем рассматривать различные беспроводные технологии и решения, характерные для IoT.

2.2 Особенности создания сетей IoT

Cети IoT отличаются от традиционных сетей передачи данных следующими требованиями:

· Большое количество неоднородных элементов.

· Требования к надежности.

· Высокая отказоустойчивость.

· Передача данных в режиме реального времени с минимальными задержками.

· Ad-hoc архитектура.

· Малое энергопотребление.

· Низкая стоимость устройств и коммутационных элементов.

Дополнительные возможности для сетей этого типа:

· Поддержка программно -определяемых сетей и виртуализации сетевых функций

· Анализ и обработка данных в реальном времени

2.3 Mesh-сети

Наиболее эффективны для заявленных задач являются сети с ячеистой топологией (mesh-топология).

Особенности меш-сетей:

· Каждое устройство может связываться с любым другим устройством как напрямую, так и через промежуточные узлы сети.

· Альтернативные варианты выбора маршрута между узлами.

Относительно модели OSI технологии, поддерживающие ячеистые сети, располагаются на разных уровнях модели:

· 6loWPAN – 2-3

· ZigBee – 3-6

2.4. Беспроводные протоколы связи

2.4.1 ZigBee

Wikipedia: спецификация сетевых протоколов верхнего уровня — уровня приложений APS (application support sublayer) и сетевого уровня NWK, — использующих сервисы нижних уровней — уровня управления доступом к среде MAC и физического уровня PHY, регламентированных стандартом IEEE 802.15.4. ZigBee и IEEE 802.15.4 описывают беспроводные персональные вычислительные сети (WPAN).

Открытый стандарт беспроводной связи для систем сбора данных и управления. Создает самоорганизующиеся и самовосстанавливающиеся беспроводные сети с автоматической ретрансляцией сообщений, с поддержкой батарейных и мобильных узлов.

Особенности сети

· Частотные каналы в диапазонах 868 МГц, 915 МГц и 2,4 ГГц.

· Наибольшие скорости передачи данных и наивысшая помехоустойчивость достигаются в диапазоне 2,4 ГГц. (16 частотных каналов с шагом 5 МГц).

· Скорость передачи данных вместе со служебной информацией в эфире составляет 250 кбит/c .

· Средняя пропускная способность узла от 5 до 40 кбит/с.

· Расстояния между узлами сети соcтавляют десятки метров при работе внутри помещения и сотни метров на открытом пространстве.

В основе сети ZigBee лежит ячеистая топология. Используются 4 типа узлов: координатор, роутер, спящее устройство и мобильное устройство.

1. Координатор (ZC) - выполняет функции по формированию сети, а также является одновременно доверительным центром (trust-центром). Доверительный центр устанавливает политику безопасности и задает настройки во время подключения устройства к сети.

2. Спящие и мобильные устройства (Конечное устройство ZigBee (ZED)) используют режимы пониженного энергопотребления. Как правило, это узлы с батарейным питанием. Обычно они выполняют роль датчиков или контроллеров каких-либо исполнительных устройств.

3. Роутеры (ZR) - осуществляют маршрутизацию пакетов по сети и должны быть готовы к передаче данных в любой момент времени. Поэтому эти узлы не используют режимов пониженного энергопотребления и имеют стационарное питание. Их количество в сети должно быть достаточным для обслуживания требуемого количества спящих и мобильных узлов. Максимальное количество спящих или мобильных узлов, обслуживаемых одним роутером - 32.

Протоколы построены на алгоритме AODV (протокол динамической маршрутизации для мобильных ad-hoc сетей (MANET) и других беспроводных сетей) и NeuRFon, предназначенными для образования ad-hoc сетей (децентрализованная беспроводная сеть, образованная случайными абонентами) или узлов.

Радио используют широкополосную модуляцию с прямым расширением спектра которая управляется цифровым потоком в модуляторе. Двоичная фазовая манипуляция (BPSK) используется на полосах в 868 и 915 МГц, а офсетная квадратурная фазовая (QPSK) манипуляция передающая по 2 бита в символе используется на полосе 2,4 ГГц. При передаче через воздух скорость передачи данных составляет 250 кбит/с для каждого канала в диапазоне 2.4 ГГц, 40 кбит/с для каждого канала в диапазоне 915 МГц и 20 кбит/с в диапазоне 868 МГц. Расстояние передачи от 10 до 75 метров и свыше 1500 метров для Zigbee pro.

Базовый режим доступа к каналу - CSMA/CA.

Области применения Zigbee

· Беспроводные сенсорные сети.

· Автоматизация жилья.

· Медицинское оборудование.

· Системы промышленного мониторинга и управления.

· Бытовая электроника.

· Периферия персональных компьютеров.

· Беспроводная инфраструктура систем позиционирования в режиме реального времени (RTLS).

Профили приложений

Позволяют создавать совместимые комплектации в зависимости от поставленной задачи.

· Домашняя автоматизация

· Рациональное использование энергии (ZigBee Smart Energy 1.0/2.0)

· Автоматизация коммерческого строительства

· Телекоммуникационные приложения

· Персональный, домашний и больничный уход

· Игрушки

Типовые области приложения:

· Домашние развлечения и контроль — рациональное освещение, продвинутый температурный контроль, охрана и безопасность, фильмы и музыка.

· Домашнее оповещение — датчики воды и энергии, мониторинг энергии, датчики задымления и пожара, рациональные датчики доступа и переговоров.

· Мобильные службы — мобильные оплата, мониторинг и контроль, охрана и контроль доступа, охрана здоровья и телепомощь.

· Коммерческое строительство — мониторинг энергии, HVAC, света, контроль доступа.

· Промышленное оборудование — контроль процессов, промышленных устройств, управление энергией и имуществом.

2.4.2 Z-Wave

Беспроводная радиотехнология с низким энергопотреблением, разработанная специально для дистанционного управления.

Особенности технологии:

· Пропускная способность: 9.6, 40 или 100 кбит/с с полной совместимостью.

· Модуляция: GFSK, Manchester channel encoding и NRZ.

· Радиус действия: приблизительно 30 метров в условиях прямой видимости.

· Частотный диапазон: 869.0 МГц (Россия); 908.42МГц (Соединенные Штаты); 868.42 МГц (Европа и страны CEPT); 919.82 МГц (Гонконг); 921.42 МГц (Австралия / Новая Зеландия).

Преимущества:

· 4,3 млрд зашифрованных кодов безопасности для предотвращения клонирования;

· Используемый сетевой протокол обеспечивает надежность;

· Удаленный мониторинг (через Интернет или мобильный телефон);

· Не требует прокладки новых кабелей;

· Масштабируем и расширяем в любой момент новыми устройствами;

· Может быть построен с помощью программного обеспечения с открытым исходным кодом;

· Гарантирует совместимость со всеми устройствами от разных производителей.

Недостатки:

· Низкая скорость передачи.

· Небольшое количество устройств.

· Ограниченные размеры сети

2.4.3 6loWPAN

Технология Thread

Thread – сетевая технология, позволяющая объединить меш-сети и сети с традиционными беспроводными технологиями (802.3, 802.11).

Зачем нужна ещё одна беспроводная сетевая технология?

Thread использует физический уровень взаимодействия (PHY) и уровень управления доступа к среде (MAC), соответствующий стандарту IEEE 802.15.4-2006. Частотный диапазон - 2,4 ГГц. Пропускная способность канала - 250 кбит/с.

6loWPAN

IPv6 over Low Power Wireless Personal Area Networks – протокол с использованием IPv6. Передает IPv6-дейтаграммы через соединение 802.15.4.

Основные функции протокола:

· Адаптация пакетов

· Сжатие заголовков пакета

· 6loWPAN Forwarding

Адаптация пакетов. Для совместимости различных форматов пакетов происходит фрагментация и сборка пакетов.

Сжатие заголовков пакета необходимо для уменьшения накладных расходов при передаче.

Типы устройств 6LoWPAN

- Граничный роутер (Edge Router)

· роутер IPv6 соединяет сеть 6LoWPAN с другими IP сетями,

· может реализовать трансляцию адресов IPv4 — IPv6 NAT64.

- Роутер (Router)

· управляет проходящими через него потоками данных,

· может находиться в режиме сне, если используется режим radio duty cycling и уровень протокола это позволяет.

- Хост (Host)

· только получает/передаёт данные, не занимается маршрутизацией,

· может находиться в режиме сне, если уровень протокола это позволяет

Область применения

Поскольку 6loWPAN не требует дополнительных устройств и приложений для сопряжения с обычными сетями IP, то дополнительных профилей приложений не требуется.Конечное устройство подключается напрямую к провайдеру сервисов IoT, и работает по его стандарту.

2.4.4 EnOcean

Беспроводная технология поглощения энергии, которая используется в основном в системах автоматизации зданий, а также в других отраслях промышленности, транспорта, логистики и умных домов. Модули на основе технологии EnOcean объединяют микропреобразователи энергии с ультранизким энергопотреблением и обеспечивают беспроводную связь между безбатарейными беспроводными датчиками, переключателями, контроллерами и шлюзами.

Технология EnOcean основана на энергетически эффективной эксплуатации небольшого механического движения, а также других возможных факторов окружающей среды, таких как внутреннее освещение и разница температур, используя при этом принципы сбора энергии. Преобразователями таких колебаний энергии в используемую электрическую, являются электромагнитные, солнечные и термоэлектрические. Продукты на основе EnOcean (такие как датчики и переключатели света) работают без батарей и разработаны для эксплуатации без обслуживания. Радиосигналы от этих датчиков и переключателей могут передаваться по беспроводной сети на расстоянии до 300 метров в открытом помещении и до 30 метров внутри зданий.

Беспроводной пакет данных EnOcean имеет длину 4 байт и передается со скоростью 125 кбит/с. Три пакета отправляются в псевдослучайные интервалы, что уменьшает вероятность коллизий RF пакетов. Используются частоты передачи 902МГц, 928,35МГц, 863,3МГц и 315МГц.

2.4.5 LoRa

Long Range, технология высокозащищенной передачи небольших объемов информации. Разработана французской компанией Semtech.

Особенности технологии:

· Высокая помехозащищенность.

· Совместимы с существующими сетями/технологиями беспроводной передачи данных.

· Большие расстояния (1-2 км в городе).

· Малые объемы данных.

· Низкое энергопотребление.

· Малое время нахождения в эфире.

· Минимум служебного трафика.

· Большое число абонентов (десятки тысяч устройств).

· Открытый стандарт (независимые вендоры, совместимость).

· Скорость передачи в беспроводном канале от 0.3 до 50 кбит/с.

· Диапазоны частот 433 и 868 МГц.

Архитектура LoRaWAN

· Конечный узел (End Node) предназначен для осуществления управляющих или измерительных функций. Он содержит набор необходимых датчиков и управляющих элементов.

· Шлюз LoRa (Gateway/Concentrator) — устройство, принимающее данные от конечных устройств с помощью радиоканала и передающее их в транзитную сеть. В качестве такой сети могут выступать Ethernet, WiFi, сотовые сети и любые другие телекоммуникационные каналы. Шлюз и конечные устройства образуют сетевую топологию типа звезда. Обычно данное устройство содержит многоканальные приёмопередатчики для обработки сигналов в нескольких каналах одновременно или даже, нескольких сигналов в одном канале. Соответственно, несколько таких устройств обеспечивает зону покрытия сети и прозрачную двунаправленную передачу данных между конечными узлами и сервером.

· Сетевой сервер (Network Server) предназначен для управления сетью: заданием расписания, адаптацией скорости, хранением и обработкой принимаемых данных.

· Сервер приложений (Application Server) может удаленно контролировать работу конечных узлов и собирать необходимые данные с них.

Шифрование

Использование AES на нескольких уровнях:

• На сетевом уровне с использованием уникального ключа сети (Unique Network key, EUI64).

• На уровне приложений с помощью уникального ключа приложения (Unique Application key, EUI64).

• И специального ключа устройства (Device specific key, EUI128).

Энергопотребление устройств

А-класс (Bi-directional end-devices, Class A): самый экономичный, питание от батарейки несколько лет. Большую часть времени находится в спящем режиме. Передает данные по расписанию.

В-класс: умеренное энергопотребление, большие периоды бодрствования.

С-класс: не предусматривает автономного питания.

Применение технологии

· Показания счетчиков бытовых приборов.

· Smart Grid (мониторинг электрических сетей нового поколения и др).

· Датчики устройств IIoT.

· Отслеживание перемещений оборудования на производстве.

· Умные парковки.

· Уличное и освещение

· Данных о состоянии окружающей среды.

· Сигнализация, системы слежения и безопасности.

· Умные дома.

3. Безопасность IoT

Вопросы безопасности IoT следует рассмотреть отдельно, поскольку существует принципиальное различие относительно безопасности обычных сетей и систем обработки данных - и систем IoT.

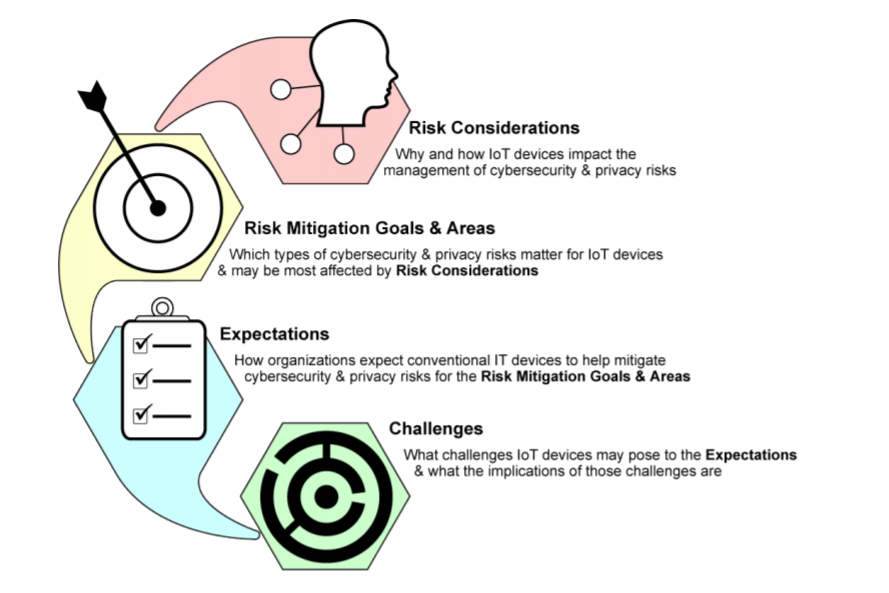

Существуют три принципиальных соображения относительно управления безопасностью и конфиденциальностью для устройств IoT по сравнению с тем же для обычных устройств.

1. Большая часть устройств IoT взаимодействует с физическим миром иным образом, чем обычные устройства IT. Потенциальная возможностью некоторых IoT-устройств вносить изменения в физические системы и тем влиять на физический мир должна быть распознана и отделена от привычных рассмотрений проблем безопасности и конфиденциальности.

2. Многие устройства IoT не могут быть доступны, управляемы или иметь возможность мониторинга тем же образом, как доступны и управляемы обычные устройства IT. Это может привести к тому, что для многих IoT-устройств будет необходимо ручное правление, что потребует расширения знаний персонала и увеличение объема ПО для управления устройствами, что приведет к увеличению рисков вследствие удаленного доступа к устройствам производителей и третьих лиц.

3. Доступность, эффективность и производительность возможностей для безопасности и конфиденциальности IoT-устройств иные, чем для обычных IT-устройств. Это означает, что организации должны будут внедрить и обеспечить дополнительный контроль, а также определить, как реагировать на на риск, когда обычный контроль не доступен.

Риски кибербезопасности и конфиденциальности для устройств IoT можно рассматривать с точки зрения трех основных задач по снижению риска:

1. Обеспечить безопасность устройства. Это означает, что устройство не должно быть использовано для совершения атак в сети (в том числе DDoS), прослушивания сети или компрометации других устройсв в своем сегменте сети. Должно быть применимо ко всем устройствам.

2. Обеспечить безопасность данных. Защита конфиденциальность, целостость и/илидоступность данных, включая идентифицирующую информацмю, собираемую, передаваемую, обрабатываемую, созраняемую IoT-устройством. Применимо ко всем устройствам, кроме тех, которые не работают с данными.

3. Обеспечить конфиденциальность физических лиц. Защита персональных данных, на которые влияет обработка PII (personally identifying information) помимо рисков, управляемых с помощью защиты устройств и данных. Это относится ко всем устройствам IoT, которые обрабатывают PII или которые прямо или косвенно касаются физических лиц.

Каждая цель основывается на предыдущей цели и не заменяет ее и не отменяет необходимость в ней.

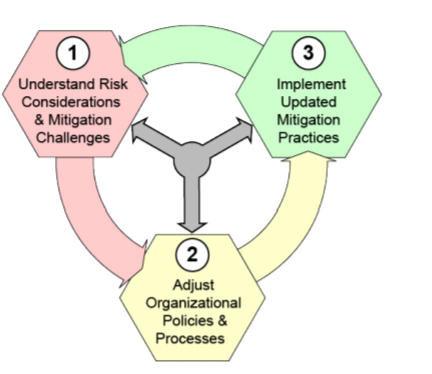

Организация должна

быть уверена, что существует решение проблемы кибербезопасности и

конфиденциальности на протяжении всего жизненного цикла устройства IoT: 1. Определите риски для устройства IoT,

проблемы, которые могут привести к снижению кибербезопасности, и риски

конфиденциальности для устройств IoT. 2. Отрегулируйте политики

и процессы для достижения кибербезопасности и снижения рисков конфиденциальности

в течение всего жизненного цикла устройства IoT. 3. Внедрите

обновленные методы безопасности для устройств IoT в вашей организации. Возможности

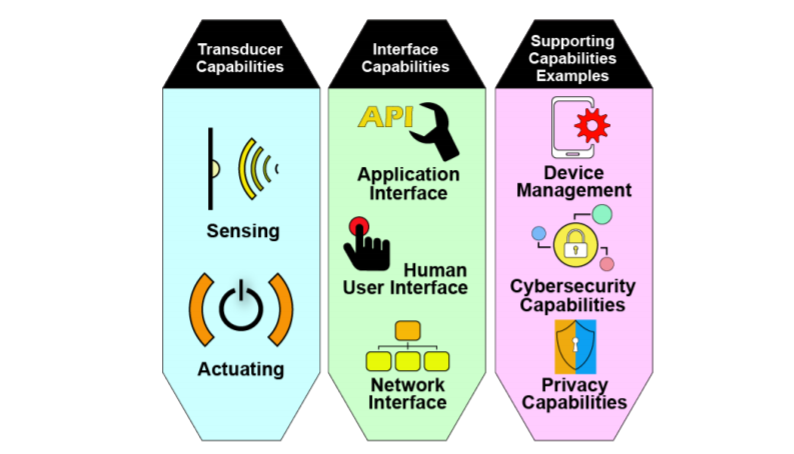

устройств IoT 1. Возможности преобразования (в том числе взаимодействие с физическим

миром, обслуживаиие границы между физической и цифровой средой). Каждое

устройство имеет по меньшей мере одну такую возможность. Два типа возможности преобразования: sensing -возможность обеспечивать наблюдение над аспектом

физического мира в форме измерения данных, и actuating – возможность изменения чего-либо в

физическом мире. (Датчики и исполнительные устройства). 2. Возможности интерфейса позволяют устройствам взаимодействовать

между собой или с человеком. Типы возможностей интерфейса: a. Интерфейсы приложений (например, API) b. Человеко-машинный интерфейс c. Сетевой интерфейс 3. Возможности поддержки обеспечивают функциональность, позволяющую

поддерживать другие устройства, например, управление устройствами, возможности

безопасности и конфиденциальности.

4. Ссылки

Использованы идеи, материалы и изображения из:

https://r-iot.org/

https://habr.com/ru/company/nag/blog/371067/

http://www.tadviser.ru/index.php/Статья:Что_такое_интернет_вещей_(Internet_of_Things,_IoT)

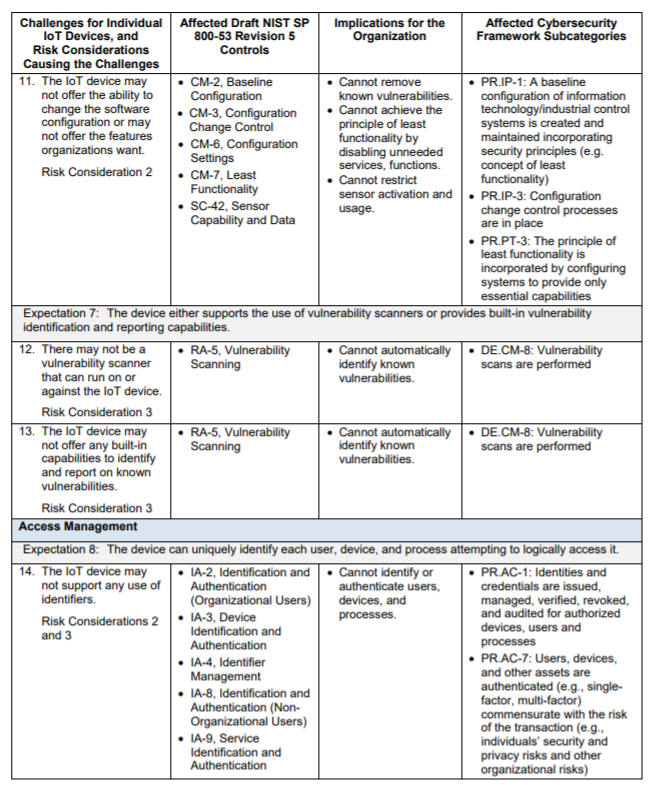

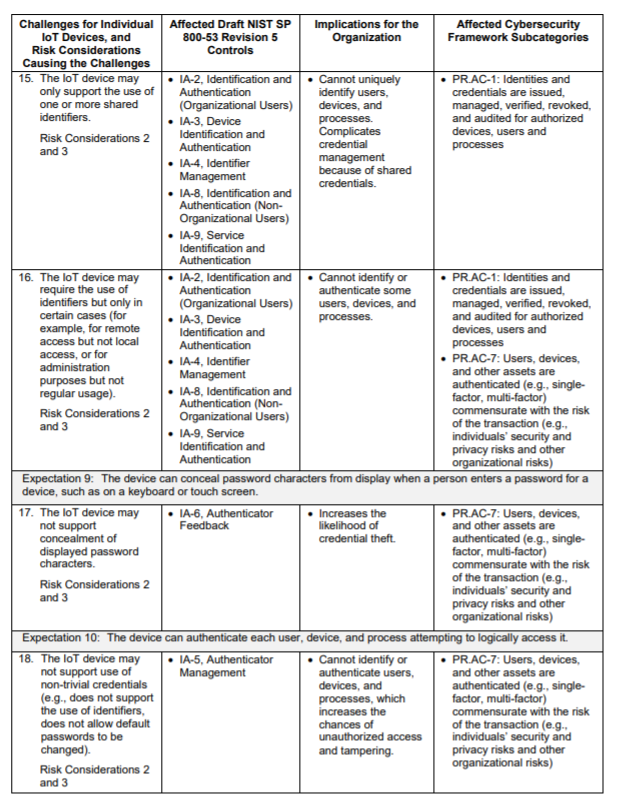

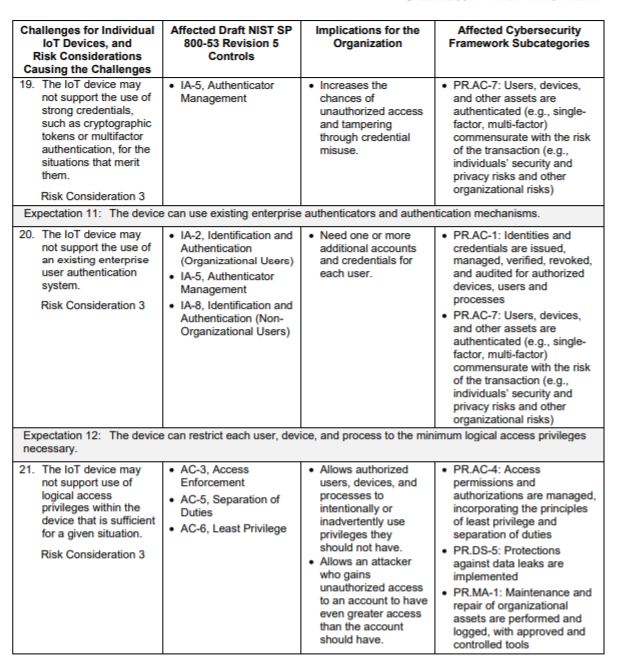

https://nvlpubs.nist.gov/nistpubs/ir/2019/NIST.IR.8228.pdf - CONSIDERATIONS FOR MANAGING IOT CYBERSECURITY AND PRIVACY RISKS

https://habr.com/ru/search/?q=%5Biot%20академия%20samsung%5D&target_type=posts